ClickFix - A Engenharia Social Perfeita: Como Criminosos Fazem Vítimas Executarem Malware Voluntariamente

Este artigo apresenta uma análise técnica completa sobre o ClickFix, a nova técnica de engenharia social que está revolucionando o panorama de ciberataques desde março de 2024. Exploramos como essa ameaça consegue enganar até usuários experientes, fazendo-os executar malware voluntariamente através de falsos prompts de "correção". O conteúdo aborda desde o funcionamento técnico da técnica até estratégias práticas de proteção, incluindo casos reais documentados pela Microsoft, Proofpoint e alertas oficiais do governo americano, além da análise de como essa técnica representa 47% dos ataques registrados atualmente. Palavras-chave: ClickFix, engenharia social, malware voluntário, cibersegurança empresarial e PowerShell attacks.

CIBERSEGURANÇAVAZAMENTOSTENDÊNCIASVULNERABILIDADESESTUDO DE CASO

Ricardo Gonçalves

10/24/202516 min read

O cenário de cibersegurança em 2024 testemunhou o surgimento de uma das técnicas de engenharia social mais sofisticadas e perigosas já documentadas: o ClickFix. Esta nova modalidade de ataque representa uma evolução radical das táticas tradicionais de phishing, conseguindo algo que antes parecia impossível - fazer com que as próprias vítimas executem malware voluntariamente em seus sistemas.

Primeiro observado oficialmente em março de 2024 pela Microsoft Threat Intelligence, o ClickFix rapidamente se estabeleceu como uma ameaça dominante no panorama global de cibersegurança. Segundo dados oficiais da Microsoft, essa técnica representa atualmente 47% de todos os ataques registrados via Microsoft Defender Experts, superando significativamente a eficácia do phishing tradicional.

A gravidade da situação levou múltiplas organizações governamentais e de segurança a emitirem alertas específicos. O Departamento de Saúde e Serviços Humanos dos Estados Unidos (HHS) publicou em outubro de 2024 um alerta setorial exclusivo sobre ataques ClickFix, enquanto a Cybersecurity & Infrastructure Security Agency (CISA) incluiu a técnica em seus boletins de ameaças emergentes.

O que torna o ClickFix particularmente insidioso é sua capacidade de transformar o usuário em um colaborador involuntário do próprio ataque. Diferentemente do phishing tradicional, que depende de links maliciosos ou anexos infectados, o ClickFix convence a vítima a executar comandos maliciosos diretamente em seu sistema operacional, contornando praticamente todas as defesas de segurança convencionais.

O Que é o ClickFix - Anatomia da Engenharia Social Perfeita

Definição e Conceito Fundamental

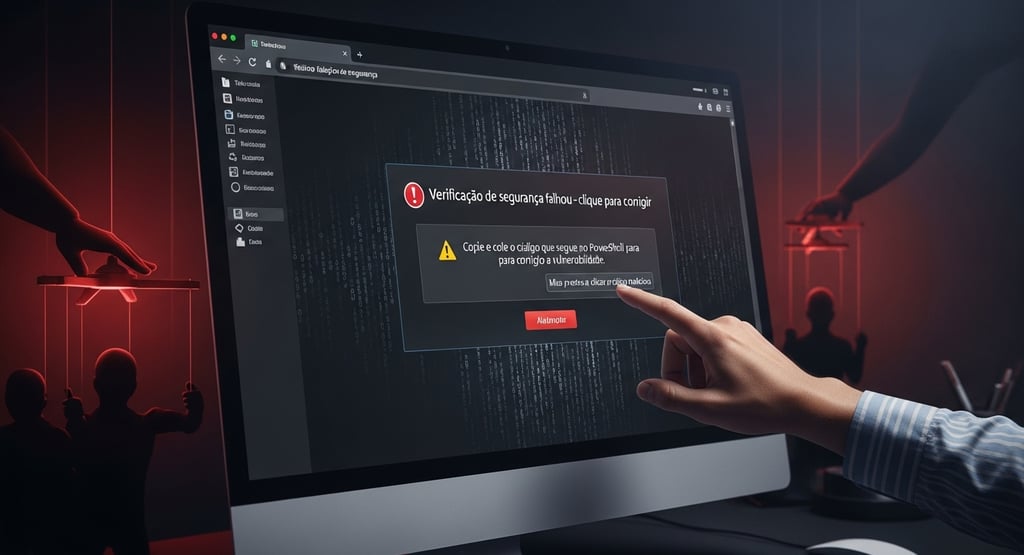

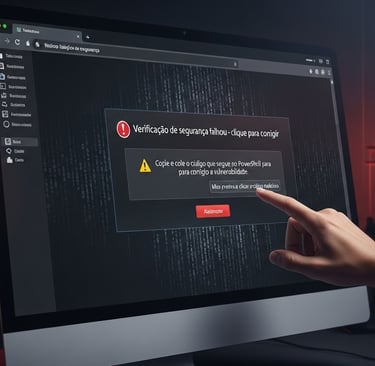

O ClickFix, conforme definido pela Microsoft Threat Intelligence, é uma técnica de engenharia social que utiliza páginas web falsas para simular problemas técnicos críticos em sistemas ou aplicações. Estas páginas apresentam mensagens de erro convincentes que instruem os usuários a copiar e executar códigos maliciosos através do PowerShell ou Prompt de Comando, alegando que isso resolverá o problema apresentado.

A denominação "ClickFix" deriva exatamente desta característica central: a vítima "clica" para copiar o código de "correção" apresentado e depois o executa voluntariamente. Esta abordagem representa uma ruptura fundamental com os métodos tradicionais de phishing, que dependem de convencer usuários a fornecer credenciais ou baixar arquivos suspeitos.

A diferença crucial entre phishing tradicional e ClickFix reside no vetor de execução. Enquanto ataques de phishing convencionais tentam enganar usuários para que forneçam informações sensíveis ou cliquem em links maliciosos, o ClickFix vai além: ele transforma o próprio usuário no mecanismo de entrega e execução do malware. Essa inversão de papéis é o que torna a técnica tão eficaz e perigosa.

A Psicologia por Trás da Técnica

O ClickFix explora múltiplos vieses cognitivos e comportamentais humanos de forma simultânea e coordenada. O primeiro deles é a confiança natural que usuários depositam em interfaces familiares e reconhecíveis. Ao simular perfeitamente páginas de serviços conhecidos como GitHub, Microsoft, Google ou plataformas de antivírus, os atacantes aproveitam a autoridade implícita dessas marcas.

O segundo elemento psicológico explorado é o que especialistas em segurança chamam de "reflexo de correção automática". Quando confrontados com mensagens de erro técnicas, especialmente aquelas que sugerem problemas de segurança, os usuários tendem a buscar soluções imediatas sem questionamento aprofundado. Esta tendência natural é amplificada quando a "solução" é apresentada de forma aparentemente técnica e oficial.

A manipulação da autoridade técnica constitui o terceiro pilar psicológico do ClickFix. As instruções são apresentadas utilizando terminologia técnica precisa e formatação profissional, criando uma aparência de legitimidade que poucos usuários questionam. Frases como "Execute o seguinte comando como administrador para resolver problemas de certificado SSL" soam suficientemente técnicas para serem aceitas sem verificação adicional.

Variações Documentadas Oficialmente

A Proofpoint Security tem documentado diversas variações de ataques ClickFix em suas análises de ameaças ao longo de 2024. A variação mais comum envolve falsos alertas de "Security Vulnerability" no GitHub, onde usuários recebem notificações aparentemente legítimas sobre vulnerabilidades em seus repositórios, sendo direcionados para páginas que solicitam a execução de códigos de "verificação".

Outra variação frequentemente observada utiliza problemas fictícios de CAPTCHA. Nestes casos, após múltiplas tentativas "falhadas" de resolver um CAPTCHA, surge uma mensagem informando que há problemas com o sistema de verificação, seguida de instruções para executar um código que supostamente "atualizará" o sistema de segurança do navegador.

As notificações falsas de atualizações de software representam uma terceira categoria importante. Estas simulam páginas oficiais de software conhecido, apresentando mensagens sobre atualizações críticas de segurança que requerem a execução manual de comandos específicos para serem aplicadas corretamente.

Uma variação particularmente sofisticada identificada pela Proofpoint envolve malvertising direcionado ao ChatGPT. Usuários que buscam acessar a plataforma através de mecanismos de busca são direcionados para páginas falsas que simulam problemas de acesso, oferecendo códigos de "correção" que na realidade instalam o backdoor XWorm.

Como Funciona Tecnicamente - O Passo a Passo Documentado

Fase 1 - Preparação e Vetor de Entrada

O processo de um ataque ClickFix inicia com a criação meticulosa de páginas web falsas que replicam com precisão impressionante interfaces de serviços legítimos. Análises forenses conduzidas pela Microsoft revelam que atacantes investem recursos consideráveis na criação dessas páginas, incluindo elementos visuais autênticos, certificados SSL válidos e até mesmo funcionalidades parciais que aumentam a credibilidade.

Os vetores de entrada mais comuns incluem campanhas de malvertising, onde anúncios maliciosos em mecanismos de busca direcionam usuários para as páginas falsas. Redirecionamentos de sites comprometidos constituem outro método popular, especialmente quando combinados com técnicas de SEO poisoning que posicionam páginas maliciosas em resultados de busca relevantes.

A distribuição também ocorre através de campanhas de spam direcionadas, onde emails aparentemente legítimos de serviços conhecidos incluem links para páginas ClickFix. Estes emails frequentemente utilizam pretextos relacionados a problemas de segurança ou necessidade de verificação de conta, criando senso de urgência que facilita o clique inicial.

Fase 2 - Apresentação do "Problema" Falso

Uma vez que a vítima acessa a página maliciosa, inicia-se a segunda fase do ataque: a apresentação convincente de um problema técnico que requer correção imediata. As mensagens de erro são cuidadosamente elaboradas para parecerem autênticas e urgentes, frequentemente mencionando problemas de segurança, certificados expirados ou falhas de verificação.

A criação de senso de urgência é um elemento crucial nesta fase. Mensagens como "Sua sessão expirará em 5 minutos" ou "Falha crítica de segurança detectada - ação imediata necessária" pressionam psicologicamente os usuários a agirem rapidamente sem reflexão adequada.

O problema falso é sempre apresentado de forma que sua solução aparente seja simples e direta: a execução de um código específico. Esta simplicidade é intencional, pois reduz a resistência natural dos usuários a procedimentos complexos ou potencialmente perigosos.

Fase 3 - A "Solução" Maliciosa

A terceira fase constitui o núcleo do ataque ClickFix: a apresentação de instruções detalhadas para execução do malware disfarçado de solução. As instruções são formatadas profissionalmente e incluem capturas de tela que demonstram exatamente como abrir o PowerShell ou Prompt de Comando com privilégios administrativos.

O código malicioso é geralmente apresentado em formato Base64 ou como uma string PowerShell aparentemente inócua. Esta codificação serve a dois propósitos: primeiro, dificulta a identificação imediata da natureza maliciosa do código por usuários com conhecimento técnico básico; segundo, permite que o código passe despercebido por alguns sistemas de detecção automatizada.

As instruções incluem detalhes específicos sobre como contornar avisos de segurança do Windows, apresentados como "procedimentos normais de segurança que podem ser ignorados neste caso específico". Esta orientação é crucial para o sucesso do ataque, pois os avisos nativos do sistema operacional representam a última linha de defesa antes da execução.

Fase 4 - Payloads Identificados em Casos Reais

Análises de incidentes reais conduzidas pela Proofpoint identificaram diversos tipos de malware sendo entregues através de ataques ClickFix. O NetSupport RAT (Remote Access Trojan) aparece em aproximadamente 40% dos casos analisados, permitindo aos atacantes controle remoto completo dos sistemas comprometidos.

O backdoor XWorm representa outro payload frequente, especialmente em campanhas direcionadas a usuários corporativos. Este malware oferece capacidades abrangentes de monitoramento, captura de teclado e exfiltração de dados, além de funcionar como plataforma para instalação de malware adicional.

Stealers de informações, softwares especializados em roubar credenciais armazenadas, histórico de navegação e dados de cartões de crédito, também são comumente observados. Estes malwares são particularmente valiosos para atacantes, pois fornecem acesso imediato a múltiplas contas e serviços das vítimas.

Em casos mais sofisticados, o payload inicial serve como dropper para ransomware, estabelecendo primeiro um ponto de apoio no sistema antes de implantar cargas mais destrutivas. Esta abordagem escalonada permite aos atacantes tempo para reconhecimento e movimentação lateral antes de executar ataques mais visíveis.

Por que o ClickFix é Tão Eficaz - Análise da Microsoft

Bypass de Defesas Tradicionais

O ClickFix demonstra eficácia excepcional precisamente porque contorna as defesas de segurança convencionais que foram desenvolvidas para combater ameaças tradicionais. Filtros anti-phishing, por exemplo, são projetados para identificar URLs maliciosas, anexos suspeitos ou formulários de captura de credenciais. O ClickFix não utiliza nenhum desses vetores, operando através de páginas aparentemente legítimas que não contêm código malicioso direto.

A ausência de anexos maliciosos ou downloads diretos representa outra vantagem significativa. Sistemas de proteção de email e navegadores web frequentemente bloqueiam ou sinalizam tentativas de download de arquivos executáveis suspeitos. O ClickFix elimina completamente esta etapa, fazendo com que o próprio usuário digite e execute o código malicioso.

A execução através de ferramentas legítimas do sistema operacional, como PowerShell ou Prompt de Comando, adiciona uma camada adicional de invisibilidade. Estas ferramentas são componentes padrão de sistemas Windows e sua execução não gera alertas automáticos na maioria das configurações corporativas. Mesmo soluções EDR (Endpoint Detection and Response) podem não identificar imediatamente a execução de comandos maliciosos se estes forem suficientemente ofuscados ou utilizarem técnicas de living-off-the-land.

Exploração de Comportamentos Humanos

A eficácia do ClickFix contra usuários de todos os níveis técnicos representa um dos aspectos mais preocupantes desta ameaça. Mesmo profissionais de TI experientes podem ser enganados quando confrontados com interfaces convincentemente replicadas e problemas aparentemente legítimos que requerem solução técnica imediata.

A confiança em interfaces familiares constitui um fator crucial nesta eficácia. Quando usuários veem páginas que replicam perfeitamente serviços que utilizam regularmente, a tendência natural é confiar na legitimidade das instruções apresentadas. Esta confiança é especialmente forte quando o problema apresentado parece técnico e específico, sugerindo conhecimento detalhado do ambiente da vítima.

A tendência a seguir instruções técnicas detalhadas quando confrontados com problemas aparentemente complexos também contribui significativamente para o sucesso dos ataques. Usuários frequentemente preferem seguir procedimentos específicos fornecidos por "especialistas" ao invés de tentar diagnosticar e resolver problemas independentemente, especialmente quando estão sob pressão de tempo.

Dados Oficiais de Eficácia

Os dados oficiais da Microsoft revelam a dimensão preocupante da eficácia do ClickFix no panorama atual de ameaças. A representação de 47% de todos os ataques registrados via Microsoft Defender Experts indica não apenas alta eficácia, mas também adoção massiva da técnica por criminosos cibernéticos.

Comparações com a eficácia do phishing tradicional demonstram que o ClickFix supera significativamente as taxas de sucesso de campanhas de email phishing convencionais. Enquanto campanhas de phishing por email apresentam taxas de sucesso típicas entre 3-5%, relatórios preliminares sugerem que o ClickFix pode alcançar taxas superiores a 15% em populações não treinadas especificamente para esta ameaça.

O tempo médio de detecção pós-infecção também apresenta desafios significativos. Devido à natureza da execução através de ferramentas legítimas do sistema e à ausência de assinaturas maliciosas tradicionais, o tempo médio para detecção de infecções ClickFix é substancialmente maior que o observado em ataques de malware convencionais.

Casos Reais Documentados - Evidências Oficiais

Campanhas Identificadas pela Microsoft (2024)

A Microsoft Threat Intelligence documentou as primeiras observações de ataques ClickFix entre março e junho de 2024, identificando um padrão claro de evolução e sofisticação crescente. As campanhas iniciais focaram principalmente em usuários individuais através de páginas falsas que simulavam problemas com serviços Microsoft, incluindo Outlook, OneDrive e Azure.

Os métodos de distribuição observados incluíram campanhas coordenadas de malvertising que direcionavam usuários para páginas de captura através de termos de busca relacionados a resolução de problemas técnicos. Termos como "fix SSL certificate error" ou "resolve PowerShell execution policy" foram especificamente visados, interceptando usuários que genuinamente buscavam soluções para problemas técnicos.

As características técnicas destes ataques revelaram um nível de sofisticação impressionante. Páginas falsas incluíam funcionalidades parciais, como formulários de login que efetivamente validavam credenciais antes de apresentar o problema falso, aumentando significativamente a credibilidade percebida. Certificados SSL válidos e domínios com nomes convincentes (como microsoft-support-center[.]com) foram elementos comuns observados.

Relatórios da Proofpoint - Casos Específicos

A Proofpoint documentou uma campanha particularmente sofisticada envolvendo falsos alertas GitHub sobre "Security Vulnerability". Nesta campanha, usuários com repositórios públicos receberam notificações aparentemente legítimas sobre vulnerabilidades críticas descobertas em seu código, sendo direcionados para páginas que replicavam perfeitamente a interface de segurança do GitHub.

Ataques direcionados observados na Suíça demonstraram um nível adicional de personalização, com páginas apresentadas em alemão e francês locais, incluindo referências específicas a regulamentações de privacidade europeias. Esta localização aumentou significativamente a credibilidade dos ataques, resultando em taxas de sucesso superiores às observadas em campanhas genéricas.

A campanha de malvertising ChatGPT representou uma evolução particular na sofisticação dos ataques. Usuários que buscavam acessar o ChatGPT através de mecanismos de busca eram direcionados para páginas que replicavam perfeitamente a interface de login da OpenAI, apresentando posteriormente problemas de "verificação de segurança" que requeriam execução de código para resolução.

Campanhas de falsa atualização de software visaram especificamente usuários corporativos, simulando notificações de atualizações críticas para software empresarial comum como Adobe Reader, Java e navegadores web. Estas campanhas demonstraram conhecimento específico de ambientes corporativos, incluindo referências a políticas de TI e procedimentos de atualização padronizados.

Alerta Oficial do HHS (Outubro 2024)

O Departamento de Saúde e Serviços Humanos dos Estados Unidos emitiu em outubro de 2024 um alerta setorial específico sobre ataques ClickFix direcionados ao setor de saúde. O alerta identificou o setor de saúde como particularmente vulnerável devido à combinação de sistemas críticos, dados sensíveis e usuários frequentemente sob pressão operacional.

Os setores mais visados, segundo o alerta, incluem além da saúde, instituições financeiras e organizações educacionais. Esta seleção de alvos sugere que atacantes priorizam organizações que processam dados sensíveis e podem pagar resgates significativos em caso de comprometimento sucessivo.

Os impactos operacionais observados incluíram interrupções de sistemas críticos, exfiltração de dados de pacientes e instalação de ransomware em infraestruturas hospitalares. Em pelo menos três casos documentados, hospitais foram forçados a operar em "modo de desastre", revertendo para sistemas em papel devido ao comprometimento de sistemas eletrônicos.

As recomendações governamentais específicas incluíram implementação imediata de políticas restritivas de execução PowerShell, treinamento dirigido sobre técnicas ClickFix para equipes de TI e usuários finais, e estabelecimento de protocolos de verificação dupla antes da execução de qualquer código sugerido por páginas web.

Evolução do Cenário de Ameaças - Do Phishing ao ClickFix

Linha do Tempo das Táticas de Engenharia Social

A evolução das táticas de engenharia social cibernética pode ser compreendida através de uma progressão clara de sofisticação e adaptação. O phishing por email, dominante durante as décadas de 1990 e 2000, dependia principalmente de volume e distribuição em massa, com taxas de sucesso baixas compensadas pela escala dos ataques.

O phishing web, que ganhou proeminência na década de 2010, representou um salto qualitativo significativo. Esta modalidade utilizava páginas web falsas para capturar credenciais, demonstrando maior sofisticação visual e técnica. No entanto, ainda dependia de convencer usuários a fornecer informações voluntariamente, mantendo uma barreira psicológica entre o atacante e o objetivo final.

O ClickFix representa uma ruptura fundamental nesta progressão. Pela primeira vez, a técnica elimina completamente a necessidade de capturar credenciais ou convencer usuários a baixar arquivos suspeitos. Em vez disso, transforma o próprio usuário em vetor de execução, representando o que especialistas consideram o próximo estágio evolutivo da engenharia social.

Esta evolução reflete a adaptação contínua de atacantes às defesas de segurança em desenvolvimento. Conforme organizações implementaram filtros anti-phishing, educação de usuários e tecnologias de detecção mais sofisticadas, atacantes responderam desenvolvendo técnicas que contornam especificamente estas defesas.

Por que o ClickFix Supera o Phishing Tradicional

A superioridade do ClickFix sobre o phishing tradicional reside em vários fatores técnicos e psicológicos fundamentais. Primeiro, elimina a necessidade de infraestrutura de captura e processamento de credenciais, reduzindo significativamente a complexidade operacional e os pontos de falha potenciais para atacantes.

A capacidade de bypass de treinamentos anti-phishing representa outra vantagem crucial. Programas educacionais corporativos tradicionalmente focam em identificação de emails suspeitos, links maliciosos e formulários de captura de credenciais. O ClickFix opera fora destes paradigmas, tornando irrelevante a maior parte do treinamento anti-phishing convencional.

O aproveitamento de processos legítimos de sistema constitui talvez a vantagem mais significativa. Ao utilizar PowerShell, Prompt de Comando e outras ferramentas nativas do sistema operacional, o ClickFix opera dentro de canais considerados legítimos por sistemas de segurança, usuários e políticas organizacionais.

A análise de eficácia comparativa disponível sugere que enquanto campanhas de phishing por email enfrentam taxas de entrega decrescentes devido a filtros aprimorados, o ClickFix mantém alta eficácia porque não depende de entrega de email ou detecção de conteúdo malicioso tradicional.

Estratégias de Proteção Baseadas em Evidências

Recomendações Oficiais da Microsoft

A Microsoft publicou diretrizes específicas para organizações se protegerem contra ataques ClickFix, começando com a implementação de políticas restritivas de execução do PowerShell. Estas políticas devem incluir a configuração de ExecutionPolicy para "AllSigned" ou "RemoteSigned" no mínimo, exigindo assinatura digital para execução de scripts.

A implementação de Application Control através de Windows Defender Application Control (WDAC) ou AppLocker representa uma segunda camada crítica de proteção. Estas tecnologias permitem que organizações criem listas brancas de aplicações aprovadas, bloqueando automaticamente a execução de códigos não autorizados, mesmo quando iniciados por usuários com privilégios administrativos.

O monitoramento de comandos suspeitos via soluções EDR (Endpoint Detection and Response) constitui a terceira recomendação principal. Configurações específicas devem incluir alertas para execução de comandos PowerShell com parâmetros de download, decodificação Base64 ou estabelecimento de conexões de rede não usuais.

A Microsoft também recomenda a implementação de princípios de menor privilégio, removendo direitos administrativos desnecessários de contas de usuário padrão. Esta medida reduz significativamente o impacto potencial de ataques ClickFix, mesmo quando usuários são enganados para executar códigos maliciosos.

Diretrizes do HHS para Organizações

O alerta oficial do HHS estabelece diretrizes específicas adaptadas para organizações que gerenciam dados sensíveis e sistemas críticos. O princípio do menor privilégio é enfatizado como medida fundamental, com recomendações para revisão completa e redução de contas com privilégios administrativos.

A segmentação de rede e isolamento de sistemas críticos constituem medidas essenciais recomendadas. Sistemas que processam dados sensíveis devem operar em segmentos de rede isolados com controles de acesso rigorosos, limitando o potencial de movimentação lateral em caso de comprometimento inicial.

Protocolos de verificação dupla antes da execução de qualquer código sugerido por páginas web representam uma recomendação operacional crucial. Estes protocolos devem incluir verificação independente através de canais oficiais antes da execução de qualquer instrução técnica recebida através de páginas web.

O HHS também recomenda estabelecimento de canais de comunicação seguros para verificação de instruções técnicas aparentemente legítimas. Usuários devem ter acesso a contatos internos de TI para verificação rápida de instruções suspeitas, eliminando a pressão temporal que contribui para o sucesso de ataques ClickFix.

Medidas Educacionais Específicas

O desenvolvimento de treinamentos focados especificamente em ClickFix, ao invés de programas genéricos anti-phishing, representa uma necessidade urgente identificada por especialistas em segurança. Estes treinamentos devem incluir simulações práticas de páginas ClickFix, permitindo que usuários experienciem e reconheçam os elementos característicos destes ataques.

A implementação de simulações controladas de cenários ClickFix em ambientes corporativos oferece valor educacional significativo. Estas simulações devem replicar as táticas mais comuns observadas, incluindo falsos problemas de certificado SSL, alertas de segurança falsificados e instruções de "correção" maliciosas.

O desenvolvimento de uma cultura organizacional de "pausa e verificação" antes da execução de códigos constitui talvez a medida educacional mais importante. Esta cultura deve normalizar a verificação independente de instruções técnicas, eliminando constrangimentos associados a "questionar" instruções aparentemente oficiais.

Programas de conscientização devem incluir informações atualizadas sobre as últimas variações de ataques ClickFix observadas, mantendo usuários informados sobre táticas emergentes. Esta atualização contínua é essencial devido à natureza evolutiva rápida da ameaça.

Conclusão

O ClickFix representa uma evolução fundamental no panorama de ameaças cibernéticas, demonstrando como atacantes continuam adaptando suas táticas para superar defesas de segurança em constante evolução. Os dados oficiais apresentados - particularmente o fato de que esta técnica representa 47% dos ataques registrados via Microsoft Defender Experts - revelam a urgência de adaptação organizacional a esta nova realidade.

A análise detalhada dos casos reais documentados pela Microsoft, Proofpoint e órgãos governamentais demonstra que o ClickFix não é uma ameaça teórica ou emergente, mas sim uma realidade operacional que já causou impactos significativos em organizações de todos os setores. A sofisticação crescente observada entre março e outubro de 2024 sugere que esta técnica continuará evoluindo e se tornando ainda mais eficaz.

A implementação urgente de defesas específicas contra ClickFix não pode ser postergada. As recomendações oficiais da Microsoft e do HHS fornecem um roteiro claro para organizações que desejam se proteger, mas sua eficácia depende de implementação rápida e abrangente. Medidas como políticas restritivas de PowerShell, Application Control e protocolos de verificação dupla devem ser priorizadas.

A necessidade de atualização de estratégias de segurança vai além de medidas técnicas, exigindo mudanças fundamentais em programas educacionais e cultura organizacional. Treinamentos anti-phishing tradicionais são insuficientes contra o ClickFix, requerendo desenvolvimento de programas específicos que abordem as características únicas desta ameaça.

Olhando para o futuro, análises de especialistas sugerem que o ClickFix provavelmente inspirará o desenvolvimento de técnicas ainda mais sofisticadas de engenharia social. A capacidade demonstrada de fazer vítimas executarem malware voluntariamente representa um paradigma que atacantes certamente tentarão expandir e aperfeiçoar. Organizações que se adaptarem proativamente a esta realidade estarão melhor posicionadas para enfrentar não apenas o ClickFix atual, mas também suas inevitáveis evoluções futuras.

A mensagem central permanece clara: o ClickFix representa genuinamente a engenharia social perfeita, combinando sofisticação técnica, manipulação psicológica eficaz e capacidade de bypass de defesas tradicionais. Somente através de compreensão profunda desta ameaça e implementação de contramedidas específicas organizações poderão se proteger adequadamente contra esta nova era de ataques cibernéticos.

Recursos Adicionais e Leitura Recomendada

Microsoft Security Blog - "Think Before You ClickFix: Analyzing the ClickFix Social Engineering Technique" (Agosto 2024)

Análise técnica detalhada da primeira observação oficial do ClickFix, incluindo indicadores de comprometimento e táticas de mitigação específicas.

Proofpoint Threat Insight - "Security Brief: ClickFix Social Engineering Technique Floods Threat Landscape" (2024)

Relatório abrangente sobre campanhas ClickFix observadas globalmente, com análise de variações técnicas e setores visados.

HHS Health Sector Cybersecurity Coordination Center - "ClickFix Attacks Sector Alert" (PDF Oficial - Outubro 2024)

Alerta governamental específico sobre ataques ClickFix no setor de saúde, incluindo recomendações detalhadas de proteção para organizações críticas.

CISA Cybersecurity Advisories - Boletins sobre Técnicas ClickFix (2024)

Série de alertas e recomendações da Cybersecurity & Infrastructure Security Agency sobre identificação e mitigação de ataques ClickFix.

Artigo elaborado pela RG Cibersegurança - Especialistas em Governança Cibernética, Investigação Digital e Atendimento Personalizado em Cibersegurança.

Acesse nosso blog: www.rgciberseguranca.com.br/blog

Entre em contato

+5531986992842

© 2024. Todos os direitos reservados

Deixe sua mensagem para que possamos entender a sua necessidade