A Ameaça Invisível: Decifrando a Zero-Day do Windows (CVE-2024-30051) e a Essência da Cibersegurança

CIBERCRIMESESTUDO DE CASOINVESTIGAÇÃO CIBERNÉTICACIBERSEGURANÇA

Ricardo Gonçalves

5/10/20259 min read

No vasto e complexo universo da tecnologia, a segurança é uma corrida constante entre quem cria e quem tenta quebrar. Todos os dias, vulnerabilidades são descobertas em softwares que usamos em nossos computadores, celulares e dispositivos conectados. A maioria dessas falhas é encontrada por pesquisadores de segurança antes que cibercriminosos as explorem, ou são corrigidas rapidamente após a descoberta. No entanto, existe uma categoria particularmente perigosa de vulnerabilidades: as chamadas "zero-day". Elas representam uma ameaça invisível, explorada ativamente por atacantes antes mesmo que o desenvolvedor do software saiba de sua existência. Recentemente, uma dessas falhas críticas foi descoberta no Windows, o sistema operacional mais usado no mundo, e recebeu o identificador CVE-2024-30051. Este incidente não apenas destaca a sofisticação das ameaças cibernéticas modernas, mas também ilustra de forma clara os conceitos de cibercrime, investigação cibernética e a importância fundamental da cibersegurança proativa.

Entendendo a Zero-Day: Uma Falha Desconhecida, Um Risco Imediato

Para compreender a seriedade do CVE-2024-30051 e de outras zero-days, é preciso primeiro entender o que elas são. O termo "zero-day" (dia zero) refere-se a uma vulnerabilidade de software para a qual o desenvolvedor ou fornecedor (neste caso, a Microsoft) tem "zero dias" de conhecimento público ou oficial. Isso significa que a falha é desconhecida para a maioria das pessoas, incluindo os responsáveis pela segurança do software, e, crucialmente, ainda não existe um patch ou correção disponível publicamente para mitigá-la.

A descoberta de uma zero-day é um momento crítico no ciclo de vida da segurança de um software. Enquanto a vulnerabilidade permanece desconhecida e sem correção, ela representa uma janela de oportunidade valiosa para cibercriminosos. Eles podem explorar essa falha "invisível" para realizar ataques sem que as defesas tradicionais baseadas em assinaturas (que detectam ameaças conhecidas) sejam eficazes. É como ter uma porta dos fundos secreta em sua casa que apenas alguns ladrões conhecem e que você nem sabe que existe, e, portanto, não trancou.

O perigo de uma zero-day é amplificado pelo fato de que, uma vez que ela se torna conhecida por um atacante, este pode utilizá-la em ataques direcionados ou em larga escala até que o desenvolvedor do software tome conhecimento e libere uma correção. O tempo entre a descoberta inicial por atacantes e a disponibilidade de um patch é o período mais crítico, durante o qual os sistemas vulneráveis estão em alto risco de serem comprometidos sem que seus usuários sequer saibam do perigo iminente. É essa característica que torna as zero-days uma ferramenta poderosa no arsenal de grupos criminosos sofisticados e até mesmo de atores estatais em operações de espionagem cibernética.

A Descoberta e a "Investigação Cibernética" Por Trás do CVE-2024-30051

O caso do CVE-2024-30051 no Windows ilustra bem o processo (muitas vezes complexo) de descoberta de uma vulnerabilidade zero-day, que pode ser visto como uma forma de investigação cibernética. A descoberta desta falha em particular, que ganhou destaque em março de 2025, foi creditada a pesquisadores de segurança da renomada empresa de cibersegurança Kaspersky.

Curiosamente, a vulnerabilidade CVE-2024-30051 não foi encontrada de forma isolada. Segundo relatos, os pesquisadores da Kaspersky a identificaram enquanto estavam investigando ativamente outra vulnerabilidade de escalonamento de privilégio no Windows (CVE-2023-36033), que havia sido corrigida anteriormente. Essa investigação sobre uma falha já conhecida levou à descoberta de uma falha nova e desconhecida, o que demonstra a natureza contínua e aprofundada da pesquisa em segurança. Os especialistas em cibersegurança estão sempre buscando por fraquezas em softwares populares, utilizando técnicas de engenharia reversa, análise de código e monitoramento de atividades maliciosas para encontrar essas "portas dos fundos" antes que sejam amplamente exploradas.

O processo de investigação de uma potencial zero-day geralmente envolve várias etapas:

Identificação da Atividade Suspeita: Pode começar com a detecção de um comportamento incomum em um sistema, um arquivo malicioso que parece diferente, ou a análise de um ataque que não se encaixa em padrões conhecidos.

Análise Profunda: Pesquisadores examinam o software afetado, tentando entender como a atividade suspeita está sendo causada e se há uma falha subjacente. Isso pode envolver a desmontagem de código, o uso de debuggers e outras ferramentas avançadas.

Confirmação da Vulnerabilidade: Uma vez que uma falha é identificada, os pesquisadores tentam reproduzi-la em um ambiente controlado para confirmar que ela realmente existe e entender seu impacto potencial (por exemplo, se permite executar código arbitrário ou obter privilégios elevados).

Notificação ao Fornecedor: Uma prática de "divulgação responsável" envolve notificar o desenvolvedor do software (Microsoft, neste caso) sobre a vulnerabilidade encontrada ANTES de torná-la pública. Isso dá ao fornecedor a chance de desenvolver e liberar um patch antes que os criminosos saibam da falha (ou antes que outros a explorem amplamente).

No caso do CVE-2024-30051, o trabalho de investigação da Kaspersky foi crucial para trazer a falha à luz, permitindo que a Microsoft agisse para corrigi-la e proteger os usuários.

Como a Vulnerabilidade Era Explorada (O Cibercrime em Ação)

A descoberta de uma zero-day é apenas parte da história. O lado sombrio reside na forma como essas falhas são exploradas no mundo real por cibercriminosos. No caso do CVE-2024-30051, a situação era particularmente preocupante porque, no momento em que foi amplamente noticiada em março de 2025, já havia confirmação de que a vulnerabilidade estava sendo ativamente explorada em ataques.

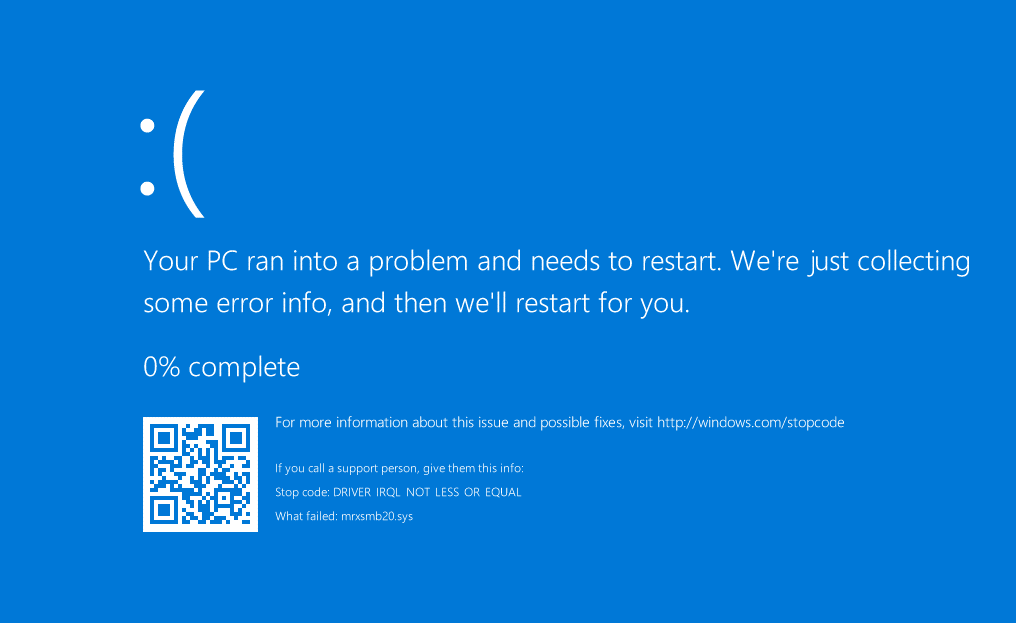

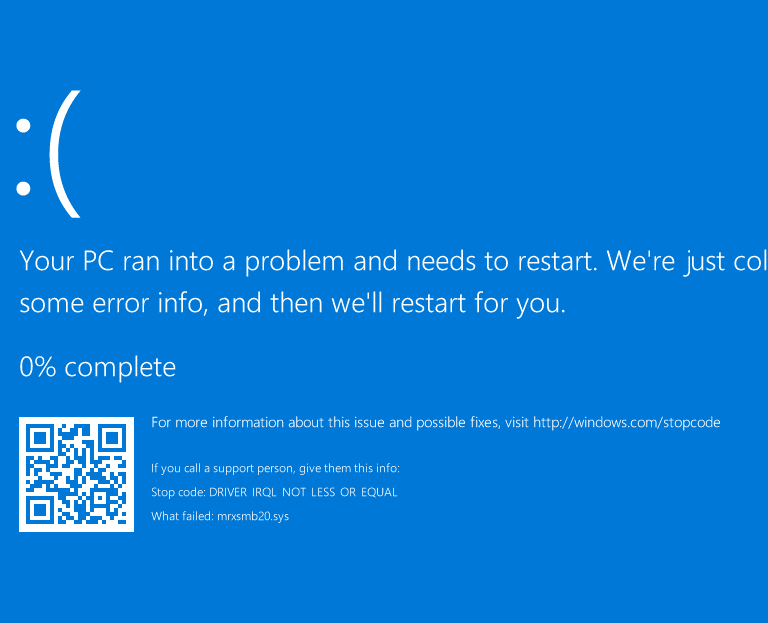

A vulnerabilidade CVE-2024-30051 foi classificada como uma falha de escalonamento de privilégio (Privilege Escalation). Isso significa que um atacante que já tenha algum nível de acesso a um sistema Windows (por exemplo, através de phishing ou explorando outra falha inicial) poderia utilizar esta vulnerabilidade para elevar seus privilégios no sistema, passando de um usuário comum para ter privilégios de SYSTEM. Ter privilégios de SYSTEM é equivalente a ter controle total sobre o sistema operacional, permitindo que o atacante faça virtualmente qualquer coisa: instalar e remover software, acessar, modificar ou excluir qualquer arquivo, criar novas contas de usuário com altos privilégios, e assim por diante.

Relatos sobre a exploração do CVE-2024-30051 indicaram que ele estava sendo utilizado em conjunto com outras ferramentas maliciosas. Fontes como a CISO Advisor mencionaram que a zero-day foi explorada em conjunto com o trojan bancário QakBot e outras pragas. Isso sugere que os criminosos não usavam a zero-day isoladamente para o ataque inicial (já que ela requer um nível básico de acesso), mas sim como uma ferramenta poderosa para consolidar seu controle sobre um sistema já comprometido por outros meios. Eles obtinham acesso inicial (talvez por um e-mail de phishing), e então usavam a zero-day para obter privilégios de administrador e instalar malwares mais persistentes ou executar ações mais destrutivas sem restrições.

A exploração ativa de uma zero-day como esta por grupos criminosos sublinha a sofisticação do cibercrime moderno. Eles investem recursos significativos na descoberta ou compra (no mercado clandestino) de falhas desconhecidas para obter uma vantagem sobre as defesas convencionais.

O Patch e a Resposta da Microsoft

A descoberta de uma vulnerabilidade zero-day em um sistema operacional tão amplamente utilizado como o Windows representa uma corrida contra o tempo para a empresa desenvolvedora – neste caso, a Microsoft. Uma vez que a falha é reportada de forma responsável (por exemplo, por pesquisadores como os da Kaspersky) ou detectada internamente, a prioridade máxima se torna desenvolver, testar e distribuir um patch de segurança o mais rápido possível para fechar a janela de oportunidade para os atacantes.

No caso do CVE-2024-30051, a Microsoft agiu para corrigir a falha, liberando o patch correspondente em maio de 2024, como parte de suas atualizações mensais de segurança (Patch Tuesday). Embora a exploração ativa e a divulgação mais ampla da descoberta tenham ocorrido posteriormente (ganhando destaque em março de 2025), a correção técnica já estava disponível. Isso sublinha a importância do processo regular de atualização de software: mesmo que você não ouça falar de uma vulnerabilidade específica no momento em que o patch é lançado, essa atualização pode estar corrigindo falhas críticas, incluindo zero-days que já estão ou podem vir a ser exploradas.

A resposta rápida na criação e distribuição de patches para vulnerabilidades críticas é um pilar fundamental da cibersegurança para desenvolvedores de software. Empresas como a Microsoft mantêm equipes de segurança dedicadas que trabalham continuamente para identificar e corrigir falhas em seus produtos. O processo envolve:

Recebimento da Notificação: Após a descoberta por terceiros ou detecção interna.

Validação e Análise: Confirmar a existência da falha, entender seu impacto e determinar as versões de software afetadas.

Desenvolvimento do Patch: Criar o código que corrige a vulnerabilidade sem causar efeitos colaterais indesejados no software.

Testes Rigorosos: Garantir que o patch funciona corretamente e não introduz novos problemas de segurança ou funcionalidade.

Distribuição: Liberar o patch para os usuários através dos canais de atualização (como o Windows Update).

A liberação do patch para o CVE-2024-30051 em maio de 2024 fechou a brecha explorada pelos atacantes. No entanto, a eficácia dessa correção depende inteiramente de os usuários aplicarem a atualização em seus sistemas. Uma vulnerabilidade corrigida em um patch que não é instalado continua sendo uma porta aberta para criminosos.

Implicações e Lições Essenciais para Usuários e Empresas

O estudo de caso do CVE-2024-30051 no Windows oferece lições cruciais que se aplicam a todos que utilizam tecnologia, desde usuários domésticos até grandes corporações. Ele destaca a realidade contínua das zero-days e a dinâmica da segurança cibernética.

A implicação mais direta para os usuários de Windows é a confirmação de que sistemas operacionais (mesmo os mais populares e aparentemente seguros) podem conter falhas desconhecidas que estão sendo exploradas por atacantes. Isso reforça a necessidade de uma postura proativa em relação à segurança. A lição mais importante aqui é: mantenha seus sistemas SEMPRE atualizados. O patch para o CVE-2024-30051 foi incluído nas atualizações de segurança de maio de 2024. Usuários que mantêm o Windows Update ativado e permitem a instalação automática de atualizações de segurança estavam (ou se tornaram) protegidos contra esta vulnerabilidade. Aqueles que negligenciam as atualizações permaneceram vulneráveis mesmo após a correção estar disponível.

Para empresas, as lições são ainda mais críticas. A existência e exploração ativa de zero-days como esta sublinha a necessidade de:

Gerenciamento Robusto de Vulnerabilidades e Patches: Ter processos claros e eficientes para identificar sistemas vulneráveis, monitorar a liberação de patches de segurança pelos fornecedores (Microsoft, em relação a seus produtos; e outros fornecedores para seus softwares) e aplicá-los rapidamente em toda a infraestrutura de TI.

Monitoramento Contínuo: Utilizar soluções de segurança (como EDR - Endpoint Detection and Response) que possam detectar atividades suspeitas e tentativas de exploração de vulnerabilidades, mesmo antes de um patch estar disponível ou ser aplicado. O fato de pesquisadores terem detectado a exploração do CVE-2024-30051 em conjunto com outras ameaças (como o QakBot) mostra a importância do monitoramento de comportamento malicioso.

Defesa em Camadas: Contar com múltiplas camadas de segurança, pois nenhuma proteção única é infalível. Firewalls, sistemas de prevenção de intrusão, antivírus/antimalware, segmentação de rede e princípios de menor privilégio são essenciais para conter um ataque mesmo que uma vulnerabilidade seja explorada em uma parte do sistema.

Conscientização dos Colaboradores: Embora esta zero-day específica fosse de escalonamento de privilégio (explorada após um acesso inicial), muitas zero-days e ataques que levam a esse acesso inicial (como o uso do QakBot neste caso) começam com engenharia social e phishing. Treinar os funcionários para reconhecer e evitar essas táticas é fundamental.

O caso do CVE-2024-30051 é um lembrete de que a paisagem de ameaças cibernéticas está em constante evolução, com atacantes buscando e explorando ativamente falhas desconhecidas.

Zero-Days Existem, a Atualização é Sua Melhor Defesa

A vulnerabilidade zero-day do Windows, identificada como CVE-2024-30051, serve como um estudo de caso poderoso sobre a natureza das ameaças mais sofisticadas na cibersegurança atual. Ela nos mostra que vulnerabilidades críticas podem existir em softwares amplamente utilizados sem que ninguém, exceto os atacantes e alguns poucos pesquisadores, saiba delas por um tempo. A descoberta dessa falha pela investigação de especialistas e sua exploração ativa por grupos criminosos antes e/ou depois da liberação do patch ilustra vividamente a dinâmica da corrida armamentista digital.

Para o usuário comum e para as empresas, a mensagem é clara e urgente: a negligência com as atualizações de segurança é um risco inaceitável. Os patches liberados por fornecedores como a Microsoft são a sua principal linha de defesa contra vulnerabilidades conhecidas, incluindo zero-days que foram descobertas e corrigidas.

Manter o Windows (e todos os outros softwares) atualizado, utilizar soluções de segurança confiáveis e estar sempre vigilante contra táticas de engenharia social são passos essenciais para minimizar a exposição a ameaças como a CVE-2024-30051. A cibersegurança não é um estado final, mas um processo contínuo de vigilância, atualização e adaptação em face de um cenário de cibercrimes em constante mudança. Proteger-se contra a próxima zero-day começa com as ações de segurança que você toma hoje.

Referências:

CVE. CVE-2024-30051 Detail. Disponível em: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-30051. Acesso em: 08/05/2025.

CISO Advisor. Ataques exploram vulnerabilidade desconhecida no Windows. Disponível em: https://www.cisoadvisor.com.br/ataques-exploram-vulnerabilidade-desconhecida-no-windows/. Acesso em: 08/05/2025.

Dark Reading. New Windows Zero-Day Vulnerability Exploited in the Wild. Disponível em: https://www.darkreading.com/vulnerabilities-threats/new-windows-zero-day-vulnerability-exploited-in-the-wild. Acesso em: 08/05/2025.

Entre em contato

+5531986992842

© 2024. Todos os direitos reservados

Deixe sua mensagem para que possamos entender a sua necessidade